これは NTT Communications Advent Calendar 20211 9日目の記事です。

こんにちは、イノベーションセンター RedTeamプロジェクトの久保・山本です。

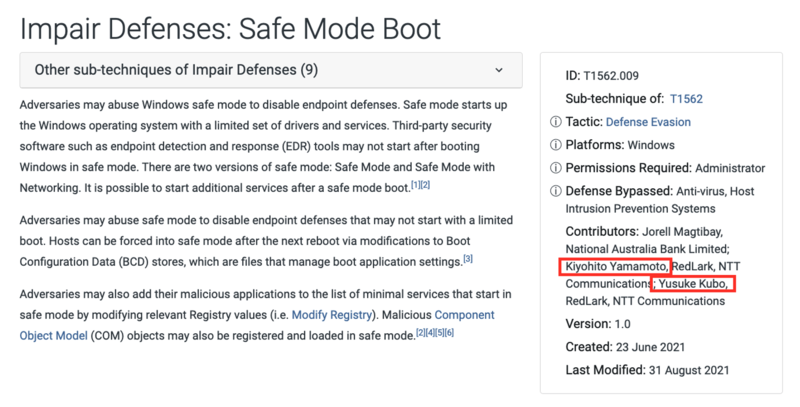

今回はSafe Mode Boot2という攻撃テクニックを私達がMITRE ATT&CKにContributionした話をします。

MITRE ATT&CK

Contributionの経緯に先立ち、まずはContribution先であるMITRE ATT&CKを説明します。

MITRE ATT&CKとは

MITRE ATT&CK3とは、攻撃者の行動を戦術や戦法から分類したナレッジベースです。これはセキュリティ界隈では代表的なフレームワークの1つであり、MITRE社により運営されています。MITRE社はCVE(共通脆弱性識別子)4を管理していることでも知られる米国の非営利組織です。

MITRE ATT&CKの利用シーン

私達RedTeamプロジェクトは、攻撃者視点でセキュリティ対策の有効性を評価する技術開発や、組織を横断した業務支援活動をしています。その中でMITRE ATT&CKを度々利用します。例えば、技術開発で各メンバーが取り組む小さなテーマ選定や成果を可視化する際に、先のMITRE ATT&CKのフレームワークを利用しています。また社内やお客様へサイバー攻撃演習を提供し、その評価結果を報告する際にもMITRE ATT&CKを利用します。

セキュリティ業界においてもMITRE ATT&CKはセキュリティ対策の評価のフレームワークとして広く利用されています。セキュリティ製品のアラートが指す攻撃テクニックにMITRE ATT&CKのテクニック番号が記載されることがあります。またMITRE ATT&CKを用いたセキュリティの評価サービスもあります。

Safe Mode Boot

Safe Mode Bootとは

WindowsにはPCに問題が発生したときに使用する診断用の起動モードとしてセーフモード5が用意されています。 セーフモードでは限られたドライバーやサービスを使用してWindowsを起動します。 問題が発生したPCをセーフモードで起動することで、トラブルシュートが可能となり、問題の原因の絞り込みや解決に役立ちます。

一方で、攻撃者はこのWindowsのセーフモードを悪用して、エンドポイントのセキュリティ機能を無効化できます。上述の通りセーフモードでは限られたドライバーとサービスでWindowsを起動するため、AV/EDRなどのエンドポイントセキュリティが起動しない場合があります。攻撃者はこの特性を利用してDefense Evasion6を実現しその後の攻撃シナリオを達成できるようになります。

手法を発見した経緯

とある案件にてTLPT7のシナリオを遂行するにあたって、Windows上のエンドポイントセキュリティを無効化する必要がありました。 先のMITREでいうところのImpair Defenses: Disable or Modify Tools8を達成する必要がありました。 これを実現する一般的な方法としては、以下の2つのアプローチがあります。

- エンドポイントセキュリティのプロセス/サービスを止める

- エンドポイントサービスのサービスレジストリを削除/変更して無効化する

しかし、どちらもエンドポイントセキュリティによって妨げられる、または検知されるという問題を抱えていました。例えばサービスレジストリを書き換えて無効化しようとすると検知される恐れがありました。

達成したいこととその手法は明確にあるものの、「エンドポイントセキュリティを無効化するためにはエンドポイントセキュリティを無効化する必要がある」という堂々巡りの状態に陥りました。

半ば諦めかけていたところセーフモードからBootしてAVのSymantec Endpoint Protection(SEP)をDisableする記事9を発見し、これを攻撃者視点で利用すれば今回の目的を達成できるのではないかと考えました。

実際に以下のロジックを構築し、目的としていたエンドポイントセキュリティの無効化に成功しました。

- Impair Defenses: Safe Mode Boot

- 目的:Exploitによる攻撃/サービスレジストリの書き換えを検知させないため、一時的にエンドポイントセキュリティを無効化

- 手段:攻撃対象のPCをセーフモードからBootする

- Exploitation for Privilege Escalation

- 目的:サービスレジストリ書き換えのための管理者権限の取得

- 手段:Exploitによりローカルの権限昇格の脆弱性を突き、一般ユーザからSYSTEMに権限昇格する

- Impair Defenses: Disable or Modify Tools

- 目的:エンドポイントセキュリティの恒久的な無効化

- 手段:サービスレジストリを書き換えてエンドポイントセキュリティを無効化する

MITRE ATT&CK Contribution

Safe Mode Bootが当時のMITRE ATT&CKになかったため、私達の間でContributionの可能性が浮上しました。以下では、実際にContributionするまでの過程を共有します。

MITRE ATT&CK Contributeの条件

ATT&CKの記載10によると、新たなテクニックのContributeの条件は2つあるようです。

- テクニックが現時点で公開されているMITRE ATT&CKにないこと

- テクニックが攻擊者により実際に利用されていること

前者、当時のATT&CKにSafe Mode Bootの記述がないことは既に確認していました。後者のSafe Mode Bootが攻撃者により利用された実例があるかを調査すると、実際にREvil11やSnatch12、MedusaLocker13などの複数のランサムウェアで実例があることを確認できました。

投稿から採用までのタイムライン

条件を満たしていることが確認できたので、約1日で内容を整理してMITRE ATT&CKへ投稿しました。約1ヶ月後に一度返信があったものの、その後約5ヶ月間は音信不通な状態が続きました。もし採用されるのならば、次のバージョンアップと考え、待ちました。そして2021年10月22日のバージョン10の公開と同時に、Safe Mode Bootの採用が明らかとなりました。

Contributionの困難性、希少性、そして価値

今回のContributionの困難性を客観的に示すものはないのですが、希少性はありそうです。Contributorは全世界で308名(内、企業名も含む)で、日本人は私達含めて10名です(MITRE ATT&CK v10公開時点)

MITRE ATT&CKは先に触れたようにセキュリティ業界で広く活用されています。今回のSafe Mode BootがMITRE ATT&CKを通じて全世界で参照されることで、世の中のセキュリティ対策が少し高度化する。これがContributionの価値だと私達は考えています。

最後に

私達がTLPTで利用したSafe Mode Bootという手法がMITRE ATT&CK v10でTechinquesの1つとして採用されました。今回のATT&CKへのContributionを通じて世の中のセキュリティ高度化に少し貢献できたと思っています。今後、セキュリティ製品のアラートなどでSafe Mode Bootの表記が記載されることを期待しています。

明日もセキュリティ関係の内容をお送りいたします、お楽しみに。

-

https://support.microsoft.com/en-us/windows/start-your-pc-in-safe-mode-in-windows-92c27cff-db89-8644-1ce4-b3e5e56fe234↩

-

TLPT(Threat Led Penetration Test)とは、攻撃シナリオにもとづいて疑似的な攻撃をすることで、セキュリティ対策状況を評価する手法です。↩

-

https://www.alitajran.com/disable-symantec-endpoint-protection-sep/↩

-

https://www.bleepingcomputer.com/news/security/revil-ransomware-has-a-new-windows-safe-mode-encryption-mode/↩

-

https://news.sophos.com/en-us/2019/12/09/snatch-ransomware-reboots-pcs-into-safe-mode-to-bypass-protection/↩