この記事は NTTコミュニケーションズ Advent Calendar 2021 の17日目の記事です。

はじめに

こんにちは。プラットフォームサービス本部 データプラットフォームサービス部でSmart Data Platform(SDPF)のサービス企画を行っている安井・小野です。 閲覧頂きありがとうございます。我々は当社が提供しているSDPFサービスを組合わせた具体的な事例紹介をしております。

前回、第1回目では、いくつかの組み合わせ事例をご紹介しました。

今年を振り返ってみると、コロナ禍による在宅勤務が推進され、テレワークが大々的に進み、今ではオンラインミーティングツール(Microsoft Teams等)は必要不可欠なツールとなりました。 また、オンライン利用が広がる中、サイバー攻撃を受けるリスクもこれまでよりも高まっており、ランサムウェアの被害が社会問題にもなってきています。

SDPFサービス群の組合せ事例の第2回目の紹介として、「オンラインツール含むMicrosoft社のMicrosoft 365のデータを安全にランサムウェア対策をしてバックアップする」ユースケースについて、 SDPF上でどのように実現するのか、検証確認した結果についてご紹介させていただきます。

背景

Microsoft 365などのSaaSサービスがビジネスツールとして利用が進む

ビジネスツールとしてMicrosoft 365の利用拡大は進んでおり、特にコロナ禍でのワークスタイル変革やテレワークの定着化でMicrosoft Teamsをオンラインツールとして利用が増々進みました。

このようなビジネス上でやり取りする重要なデータはSaaS/クラウド上に存在し、Microsoftの標準の機能でもバックアップしていますが、最終的にはデータ保護/管理責任はユーザー側にあります。 そのため、人為ミス対策や退職者データの復旧等に備え、Microsoftもユーザー自身でのバックアップを推奨しています。

ランサムウェア被害が広がり重要データの暗号化等の被害が発生

ユーザー自身がデータ消失のリスク(システム障害、故意/不意のデータ削除等)に備えてバックアップを取得しますが、昨今の情勢から、もう1つの観点で重要な対策を実施する必要があります。 それがランサムウェア対策です。

警察庁での広報資料(p13)では、脆弱性の探索行為等に関する観測状況について記載されており、脅威が増加傾向にあることが確認できます。

実際にランサムウェア被害は社会的な問題にもなり、医療機関にも広がる中、厚生労働省はサイバー攻撃対策のガイドラインを示しています。

ランサムウェア攻撃への対策としてネットワークの境界対策やエンドポイントでの防御策を講じて感染を回避する入口対策の実施や、感染の検知と対応の事後対策をする体制構築が必要です。

上記を行った上でも実際の被害の発生が続いております。今日では「ランサムウェアに感染した場合でも速やかに復旧できるよう、 データの上書きや改ざんを防止したバックアップを取得しておき、データ暗号化やデータ消失、金銭的な被害を抑える対策を実施する」という考え方が広まりました。

SDPFサービスを利用してどのように実現したか

以降に詳細を記載しますが、NTT Comの各種サービスを組み合わせて実現してみました。

- 閉域網(Arcster Universal One)から各種クラウドサービスに接続するインターコネクトサービス(Flexible InterConnect)を使ったセキュアな通信経路の確立

- 安価なストレージサービス(Wasabiオブジェクトストレージ)を使い、かつデータ上書き/改ざんを防止するオブジェクトロック機能を使ったランサムウェア対策の実施

- クラウド側の制限に縛られず、オンプレミス環境と同等のサービスレベルを実現するバックアップツール(Arcserve UDP)の利用

- 上記をお客様自身やSIerの方々で組み上げられることを実際に検証して確認

検証を通じた確認

実際に検証環境を作ってみた

- Flexible InterConnect (FIC)を活用することにより、Wasabiオブジェクトストレージ(Wasabi)やMicrosoft 365等様々なサービスと閉域で接続可能。

- Arcserve UDPはSDPFクラウド/サーバーのサーバーインスタンス上に導入。

実際に検証を実施してみた

①閉域網を活用したMicrosoft 365データのバックアップとリストア

Arcserve UDPを用いて、Microsoft 365の各サービス Microsoft Exchange Online (Exchange Online)、Microsoft SharePoint Online (SharePoint Online)、Microsoft OneDrive (OneDrive)、Microsoft Teams (Teams)のバックアップデータを、 FIC経由でWasabiに保存、Microsoft 365やローカルストレージへリストアを行う検証をしました。

Wasabiに保存したバックアップに対して、Arcserve UDPの2次コピー(復旧ポイントのコピー) 機能を活用し、 Arcserve UDP 8.1からの新機能として選択可能となったオブジェクトロックが有効化されたWasabiを復旧ポイントのコピー先として指定することにより、 指定期間中、復旧ポイントのデータを安全に保持できるか検証しました。

確認後の具体的な気づきポイント

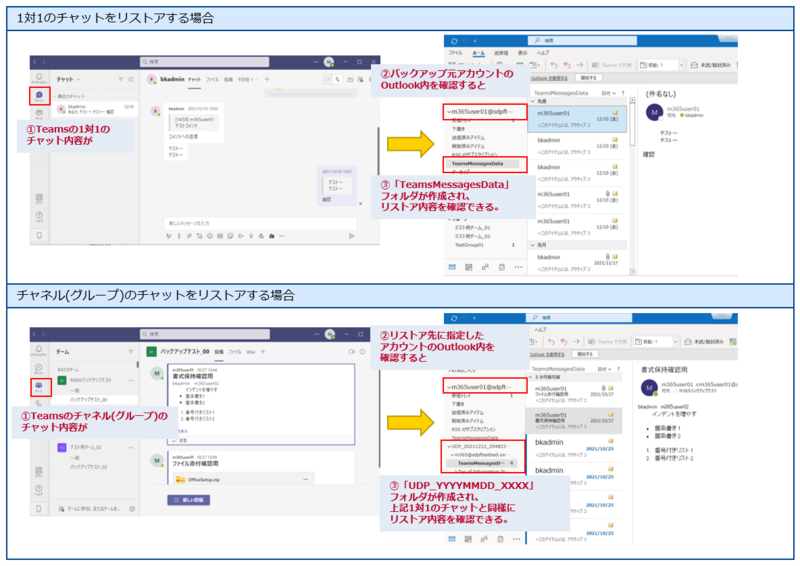

「①閉域網を活用したMicrosoft 365データのバックアップとリストア」では、Microsoft 365の仕様上、Teamsのリストアに関して少しテクニックが必要でした。

例えば、1対1のチャットやチャネル(グループ)のチャットを元の場所にリストアしたいとなった場合、リストアしてもTeams上にはリストアされませんでした。 確認する際は、Exchange Onlineからのリストアのため、Outlookにて確認する必要がありました。

そして、チャネル(グループ)のチャットに関してはチャネル(グループ)に関連づいているメールアドレスが特定のメールボックスを持たない仕様となります。 そのため、チャネル(グループ)のチャットをリストアして確認したい場合は、別の場所へのリストアでリストア先に個人のアカウントを指定し、そのアカウントのOutlookにて確認する必要がありました。

このように、Microsoft 365の仕様上、上記のような確認方法となるサービスもありました。 ですが、Microsoft 365の利用拡大が続いている今、クラウド側の障害や人為ミス等の不具合等でデータを損失した場合でもリストアできることが分かり、有効性が高いことを確認しました。

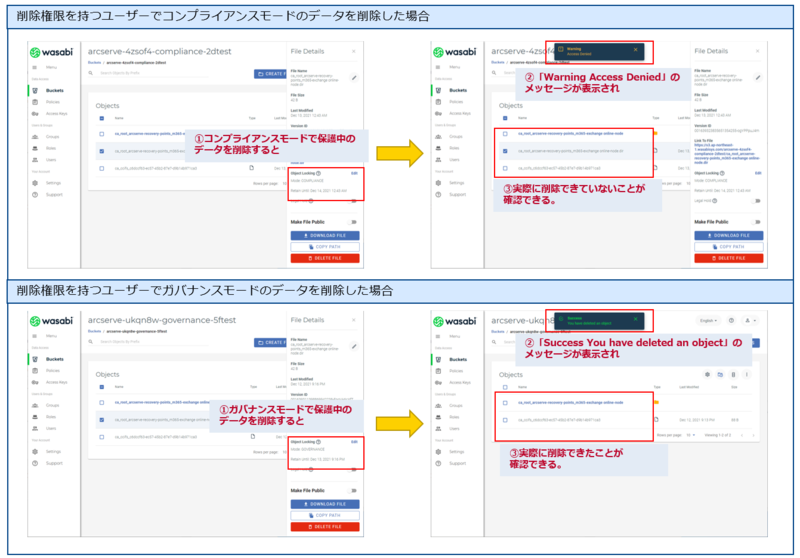

「②クラウドストレージのランサムウェア対策機能の活用」では、指定した期間中フル権限のユーザーでも上書き・削除等を不可能にするコンプライアンスモードと、 特定の権限を持つユーザーのみ上書き・削除等が可能なガバナンスモードをそれぞれ確認しました。 利用用途に応じたモードの使い分けにより、被害を抑えるという対策としての有効性が高いことを確認しました。

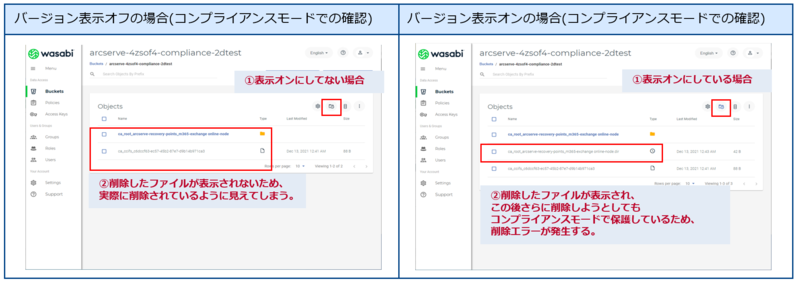

注意点として、オブジェクトロックを有効化したWasabi上のデータを上書き・削除した場合、別バージョンとして元データが保持されていることを確認できますが、 Wasabiコンソール上から確認する際、バージョン表示モードをオンにしないと元ファイルが上書き・削除されているように見えるため注意が必要でした。

具体的な構成例や設定例の見える化

具体的な構成例や設定例、注意点等の知見についてはKnowledge Centerにて記載しておりますのでご確認ください。記載している情報は2021年12月時点の情報となります。

また、Arcserve社のサイトにて検証で利用した機能等に関する記事やマニュアルも確認できますのでご参考ください。

- Knowledge Centerへの記載

- Arcserve UDPによるMicrosoft 365のバックアップ&リストアガイド

- Arcserve UDP によるMicrosoft 365 のバックアップ速度検証

- オブジェクトロックに関する記事

最後に

今後もクラウドへのデータ保存やデータ利活用を気軽に活用できるきっかけを活動を通じて発信していきます。

「ここの記載がわかりにくい」等のご意見や、「SDPFでこんなことができないか」等の疑問がありましたら、以下メールアドレスに対してお気軽にコメント等ご連絡ください。

sdpf-testbed-02@ntt.comにメールを送る

※お手数ですが@を全角文字から半角文字に置き換えてください。

それでは、明日の記事もお楽しみに!