この記事は NTTコミュニケーションズ Advent Calendar 2021 の10日目の記事です。

はじめに

こんにちは。イノベーションセンターテクノロジー部門の西野と申します。サイバー脅威インテリジェンス(CTI)のさらなる有効活用のため、この1年間サービス化に向けた技術開発を主導してきました。この経験を踏まえ、馴染みのない方にもわかりやすく企業とサイバー脅威インテリジェンスの実際についてお伝えしたいと思います。

サイバー脅威インテリジェンス(CTI)とは

サイバー脅威インテリジェンス(CTI = Cyber Threat Intelligence)とは、「サイバー攻撃に関する情報を収集して整理・分析したもの(IOC等を含む)」を指します。会社や団体によって定義に幅はありますが、実用上はこの理解で問題ありません。

一般的に、サイバー脅威インテリジェンスは「サイバー攻撃の緩和や防御」を目的として利用されます。そのため実用上は、サイバー脅威インテリジェンスはIOCを含むことが極めて重要です。Indicators of compromise (IOC)とは、IP・ドメイン・URL・ファイルハッシュ等のサイバー攻撃にみられる直接的な痕跡を示す概念です。IOCが含まれることによって、セキュリティ製品との連携、他のサイバー攻撃と結びつけた分析、該当の検体解析等によるさらなる情報の収集が可能になります。

以降は、サイバー脅威インテリジェンスを「CTI」と表記します。また、CTIの分類にはStrategic/Tactical/Operationalと呼ばれる分類がありますが、本記事ではセキュリティ運用の現場で主に利用されるTactical/Operationalと呼ばれるCTIを対象にします。

CTIの利用目的

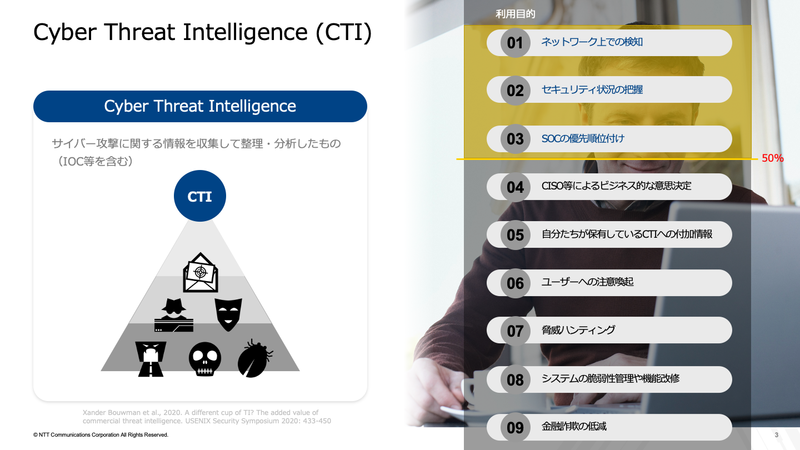

Bouwmanら(2020)1によって、CTIの利用目的に関する調査が行われました。14人の「CTIの専門家」へのインタビューをまとめたものが図1になります。

図1:CTIの利用目的

図1:CTIの利用目的

利用目的に関して、回答者が言及した割合を以下に示します。

- ネットワーク上での検知 (93%)

- セキュリティ状況の把握 (64%)

- SOCの優先順位付け (50%)

- CISO等によるビジネス的な意思決定 (36%)

- 自分たちが保有しているCTIへの付加情報 (36%)

- ユーザーへの注意喚起 (29%)

- 脅威ハンティング (29%)

- システムの脆弱性管理や機能改修 (21%)

- 金融詐欺の低減 (14%)

このインタビューの結果はCTIの主な利用目的(50%以上)が 「ネットワーク上での検知」「セキュリティ状況の把握」「SOCの優先順位付け」 であると示しています。ネットワーク上での検知やセキュリティ状況の把握にはIOCを利用するため、「CTIがIOCを含むべきだ」と主張する考えは実用的に妥当だとわかります。

企業におけるCTI活用の実際

先ほどの結果は「CTIの専門家」に対するインタビューである点に注意が必要です。実際、私たちが日本国内のいくつかのセキュリティ運用者に対してインタビューをした結果、「CTIに興味はあるが利用はしていない」「CTIを収集しているが上手く利用できていない」「CTIを上手く利用できているか自信がない」と話す言葉を耳にしました。

インタビューをした範囲では、CTIを上手く利用できている日本企業はあまり多くないようです。

また、利用している組織や研究者においても費用対効果の測定やCTIプロバイダーの選定など、さまざまな問題を抱えていることが判明しました。

今回の記事では、「サイバー脅威インテリジェンスの処方箋」として企業におけるCTI活用を

- CTIの性質

- セキュリティ投資

これら2つの側面からみていきたいと思います。

CTIの性質

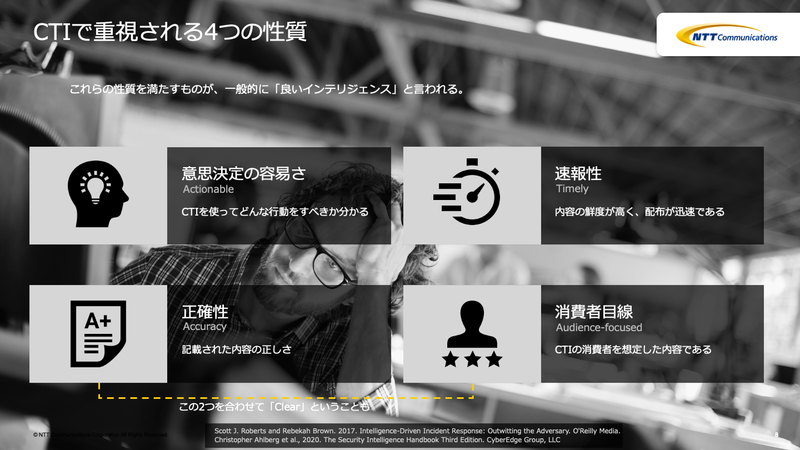

複数の文献2 3をまとめると、CTIで重視される性質は主に4つ(図2)あることが分かります。

- 意思決定の容易さ (Actionable)

- 速報性 (Timely)

- 正確性 (Accuracy)

- 消費者目線 (Audience-focused)

Recorded Future社では「正確性」と「消費者目線」の性質をまとめて「Clear」と表現しています。

図2:良いCTIの特徴

図2:良いCTIの特徴

これらの性質が優れているときCTIは「良いCTIである」といわれますが、この中には「客観的に評価できる性質(Timely, Accuracy)」と「利用者にしか評価できない性質(Actionable, Audience-focused)」の両方が含まれていることがわかります。

もし貴方が「CTIを収集しているが上手く利用できていない」と感じているのであれば、CTIを配布している団体や企業に「誰にどう使ってもらうことを想定しているのか?」と聞いてみることが大切です。期待した回答がもらえない場合でも、現状を伝えることが今後配布されるCTIの改善に繋がります。ActionableやAudience-focusedはCTIの利用を容易にする重要な性質ですが、その改善にはフィードバックが欠かせません。CTIの活用は「生産者と消費者が一体となって行う活動である」と改めて認識することが重要です。

TimelyやAccuracyの観点では、複数の情報ソースの比較や、マルウェア解析、パケット解析を用いた情報の裏付けが評価のために役立ちます。CTIの利用と評価は表裏一体の活動です。絶対に必要なスキルとまでは言えませんが、企業におけるCTI活用を考える担当者は 「OSINT」「マルウェア解析」「パケット解析」 に関するスキルの保有者を優先して採用するべきです。

セキュリティ投資

個人/組織におけるサイバーセキュリティのアクションや投資を議論するセキュリティモデルとしては、Lee(2015)4によって提唱された「The Sliding Scale of Cyber Security」(図3)があります。これを利用することで「どのカテゴリにおいてCTIへの投資が適切なのか」を前後のカテゴリと比較しながら判断できます。

図3:The Sliding Scale of Cyber Security

図3:The Sliding Scale of Cyber Security

このセキュリティモデルは連続する5つのカテゴリから構成されます。

- Architecture … セキュリティを考慮した、システムの計画・構築・維持

- Passive Defense … 脅威に対抗するための自動化されたシステムをアーキテクチャに追加

- Active Defense … アナリストによるネットワーク内部の能動的な分析を実施

- Intelligence … インテリジェンスサイクルに基づく能動的なセキュリティオペレーションを実施

- Offense … アクティブ防衛(hack-back)や法的例外行動の実施

このモデルにおいてセキュリティ投資は、投資カテゴリを左から右へスライドさせる戦略をとります。具体的には「まずアーキテクチャに投資して優れたセキュリティ基盤を作り、次にパッシブ・ディフェンスに投資してシステムを保護し、それでも防げないサイバー攻撃をアクティブ・ディフェンスへの投資で対処する」と道筋を描くことができます。

CTI上のIOCの自動投入なども考えられますが、CTIの利用は主に「Active Defense」以上のカテゴリを対象としたセキュリティ投資(図4)であるとLee(2015)は主張しています。つまり「Architecture」と「Passive Defense」に対して十分な投資が終わったあとでなければ、CTIの利用によるセキュリティ強化の実感は困難です。

CTIの利用を開始する一例として、EDR製品の導入やログ収集基盤の構築が終わった後のタイミングが考えられます。

図4:CTIの利用と組織のカテゴリ

図4:CTIの利用と組織のカテゴリ

またセキュリティ投資では、タイミングだけではなく費用対効果も重要なポイントです。しかし、CTIは単純な利用率による費用対効果の測定ができません。

一例として「水の入った袋」を想像してください。丈夫な袋は水を安全に運べます。袋を破れにくくする工夫も重要です。また、袋が破れていないか確認する工程も必要でしょう。袋に穴が空けば応急処置も大事です。けれど、応急処置ばかりで対処された袋を喜んで持ち帰るお客様はいません。

CTIの利用にも同様のことが言えます。「The Sliding Scale of Cyber Security」のモデルにおいて、セキュリティ強化の大枠は「Architecture」「Passive Defense」への投資で決まりますが、これは検査や応急処置が不要だと主張するものではありません。何よりセキュリティ運用の入れ替えは袋の交換ほど簡単ではなく、サイバー攻撃の被害も袋に空いた穴ほどわかりやすいものとは限りません。

とはいえ、「The Sliding Scale of Cyber Security」で定義されるカテゴリの連続性は、CTIの投資において非常に不可解な状況をもたらします。セキュリティ強化の大枠が強固になればなるほど、収集するCTIが増えれば増えるほど「CTIがほとんど利用されていない状況」が起こりやすくなるからです。一般的なセキュリティ強化では、利用率が低ければ費用対効果が悪いとみなされます。しかし前述の理由により、CTIの利用率は費用対効果の測定に不適切な場合があります。

サイバーリスクベースでの評価など様々な方法で費用対効果の測定は試みられていますが、現在のところCTIの費用対効果の測定に関する業界の標準はありません。

費用対効果がわからなくてもCTIを使う理由

企業におけるCTI活用は費用対効果の不明瞭な状態が一般的です。しかし、それでもCTIが利用される大きな理由は「現実のサイバー攻撃から身を守るには、現実のサイバー攻撃をベースに防御を考えるしかない」からです。

「MITRE ATT&CK」と呼ばれるサイバー攻撃の戦術やテクニックの分類手法なども用いつつ、企業は「実際のサイバー脅威」の観点から、自社のセキュリティ対策を継続的に見直し続ける必要があります。

ただ、CTIの分野は理想論やフォーマットばかりが先行している部分も多く、MISPの習熟やRAWデータからATT&CKへのマッピングなど運用上はかなりの困難を伴います。また、CTIの共有やフィードバックの運用に関しても様々な課題が存在し、CTIの共有戦略は学術的にも未解決な問題が山積みの状況です。SOCの現場、リサーチャー、コンサルタントの間でもCTIに関する期待感や運用コストへの考え方は三者三様であり、企業におけるCTI活用はまだまだ過渡期にあることを実感した一年でした。

まとめ

CTIは非常に不明瞭な概念で、ほとんど利用されないこともある上に費用対効果も良くわかっていません。しかし、現実のサイバー攻撃をベースにしたセキュリティ対策にはCTIの利用が不可欠です。CTIは主に「ネットワーク上での検知」「セキュリティ状況の把握」「SOCの優先順位付け」のために利用されます。また、CTIの活用は生産者と消費者の協力が重要で、4つの特徴を満たす「良いCTI」を配布してもらうには消費者からのフィードバックが不可欠です。CTIの利用・評価には高いスキルをもつセキュリティエンジニアの配置が重要です。CTIの利用を開始する適切なタイミングの一例はEDR製品の導入やログ収集基盤の構築が終わった後のタイミングで、システムの保護や優れたセキュリティ基盤がない状態でのCTI投資はあまり意味がありません。

企業におけるCTI活用では、ステークホルダーの間で最低限これら5点に関して合意が必要です。

- 「対処すべき実際の脅威」の決定にCTIを利用する

- 自身の環境へ「アクション」を起こすためにCTIを収集する

- 良いCTIの特徴を共有しフィードバックの仕組みを作る

- 企業がCTIへ投資する適切なタイミングを理解する

- CTIの費用対効果をCTIの利用率で測定しない

おわりに

CTIの利用を手放しで推奨することは正直できません。CTIは本来、収集と消費だけでなく生成と配布も含めた一連のサイクルを考える必要があります。しかし、想定されている理想的な運用プロセスは一般的なセキュリティ担当者には重すぎます。また現実のCTIは品質が低いものも多く、CTIの消費にはサニタイジングのプロセスが必ず必要になります。

ただ、それでもなおCTIの利用を各企業が検討する理由は 「実際のサイバー脅威を理解して対抗できる唯一の手段」 だからです。

そして何より、CTI利用者の共通点である「現実のサイバー攻撃を理解する能力とそのモチベーション」はセキュリティ対策に極めて有益な資質です。社内におけるCTI利用者の存在は、セキュリティシアターとよばれる「なんちゃってセキュリティ」に対抗する強力な予防措置となるでしょう。

明日は、Iwaseさんの「1on1の効果を高める3つの技法」です。お楽しみに!

-

Xander Bouwman et al., 2020. A different cup of TI? The added value of commercial threat intelligence. USENIX Security Symposium 2020: 433-450↩

-

Scott J. Roberts and Rebekah Brown. 2017. Intelligence-Driven Incident Response: Outwitting the Adversary. O'Reilly Media.↩

-

Christopher Ahlberg et al., 2020. The Security Intelligence Handbook Third Edition. CyberEdge Group, LLC↩

-

Robert M. Lee. 2015. The Sliding Scale of Cyber Security. SANS Information Security White Papers.↩