イノベーションセンターの山本と久保です。 2020年8月上旬にオンラインで開催されたBlack Hat USA及びDEF CONの発表内容を一部調査しましたので報告します。

Black Hatは世界最大級の商業系セキュリティカンファレンスで、毎年USA、Europe、Asiaの三地域で開催されます。Black Hat USAは例年はラスベガスで開催されているのですが、今年はCOVID-19の影響でオンラインのみの開催となりました。Black Hat USAと併せて開催されるハッカーの祭典とも言えるDEF CONも同じくオンライン開催です。今年の会場の雰囲気をお伝えすることができないため、Black HatやDEF CONの詳細については以前の記事、「Black Hat USA 2019 / DEF CON 27に参加してきました」をご覧ください。

この記事では、今年のBlack Hat USA/DEF CONのブリーフィングから私たちが興味を持った発表の一部を紹介いたします。PART1で紹介する発表は以下の2つです。

| 講演 | 資料 | 動画 |

|---|---|---|

| Virtually Private Network | 資料 | デモ動画 |

| Deep Dive into Adversary Emulation - Ransomware Edition | 資料 | 講演動画 |

Virtually Private Network

OrangeCyberdefense社のWicus Ross氏による、VPNの安全性について調査及び評価した発表です。

Research Proposal

もしVPNの接続元のネットワーク(例えば公衆無線LAN)が攻撃者の手により汚染されていた場合、社内NWへと接続するVPNは想定される脅威に対してどの程度抵抗できるのか。この疑問に答えるために、発表者は6つの具体的な脅威を想定し、4社のVPN製品の評価しました。想定された脅威は、機密情報の盗聴、DNSスプーフィング、Webサイトのなりすましによる認証情報の窃取、ResponderによるWindowsハッシュの窃取、ブラウザのプロキシトンネリング化、IPv6でのホストとの通信です。

Overview of findings

これら脅威へのVPN製品の評価結果概要は以下の通りです。

- 初期設定状態のVPNはベンダーに関わらず、攻撃者により掌握されたAPに接続した際に想定される脅威の多くに対抗できない。(VPNのスプリットトンネリングはあまり推奨できない。)

- 脅威への対抗措置として任意の通信をVPNトンネルへ通すことは、ベンダーに依存するものの一定の効果が期待できる。

Background

この評価検証の動機は、発表者が所属するOrangeCyberdefense社で実際に発生したインシデントだそうです。

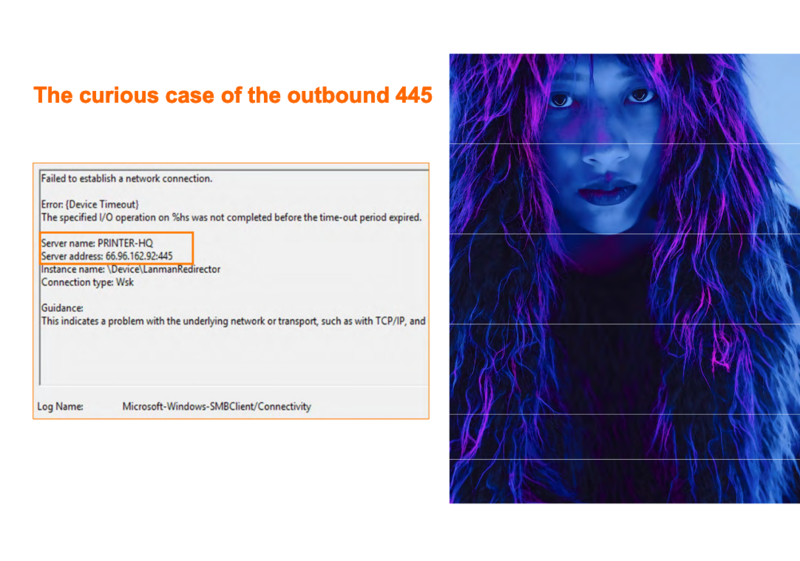

そのインシデントは、2名の社員が公衆無線LANからVPNを利用していた際に、社員2名のそれぞれの端末がインターネット上のサーバにSMB接続したことを示すセキュリティアラートから始まったそうです。SMB接続は共有フォルダに接続する際になされますが、インターネットへのSMB接続は見知らぬ接続先サーバに認証情報を窃取される恐れがあるので、この企業ではセキュリティ監視されていました。アラートを元に調査を進めると2名の社員は同じホテルの同じ公衆無線LANを利用していたことが判明し、それぞれの端末には同じIPへのSMB接続へのログが残っていました(下図。スライドは公開資料より引用)。

接続先のサーバ名 PRINTER-HQ は、社内ネットワークに実在する共有プリンターを示しています。この共有プリンターには端末の起動時やスリープ解除時にアクセスすることがログからも確認できました。しかしログのサーバアドレスはインターネット上の 66.96.162.92 を示し、それは domain.com のアドレスであり、社内ドメインとは異なる外部ドメインでした。本来であればプリンターのアドレスは、社内のプライベートアドレスであるはずです。なぜホテルの公衆無線LANに接続していた際に、外部ドメインで名前解決がされたのか疑問が残ります。

調査を続けたところ、ホテルのWi-FiのDHCP設定に今回のアラートの原因が見つかりました。ホテルの公衆無線LAN接続時にDHCPから提案されるIPアドレスなどの設定情報の一つ、DNS Search Suffixの値が domain.com だったのです。DNS Search Suffixは不完全なドメイン名(例えば PRINTER-HQ)で名前解決がなされた際に補われるドメイン名です。端末起動時に端末が自動的にプリンターの名前を解決しようとしたところ、それが外部ドメインに結びつけられインターネットへSMB接続したのがアラートの原因だったのです。

このインシデントをきっかけにVPNのセキュリティ機構に発表者は興味を持ったそうです。それが最初に述べた、もしVPNの接続元のネットワーク(例えば公衆無線LAN)が攻撃者の手により汚染されていた場合、社内NWへと接続するVPNは想定される脅威に対してどの程度抵抗できるのか、という疑問となり発表内容であるVPN製品の評価検証に繋がったようです。

スライドを斜め読みした際には内容の面白さが実は分かりませんでしたが、読み進めていくと面白さがわかる発表でした。

Deep Dive into Adversary Emulation - Ransomware Edition by Jorge Orchilles

SCYTHE社のCTOであるJorge Orchilles氏による、ランサムウェア攻撃のAdversary Emulationを実施する方法についての講演です。 講演の前半部分ではRedTeam、Purple Teamingなどについても触れられていますが、本ブログでは後半部分のAdversary Emulationを実施したかという点に絞って説明いたします。

Target Adversary & Operation

2020年7月、Evil Corpという攻撃グループによってGarminがランサムウェア攻撃を受け、約一週間オンラインサービスを停止しなくてはいけない事態に陥りました。

この攻撃では、WastedLockerという新種のランサムウェアが使用されたと言われています。

出典:ランサムウェア攻撃によってGarminのサービスが世界的に停止

講演では,このEvil Corpによる攻撃事例を題材として,Adversary Emulationを組み立てていました。

Cyber Threat Intelligence

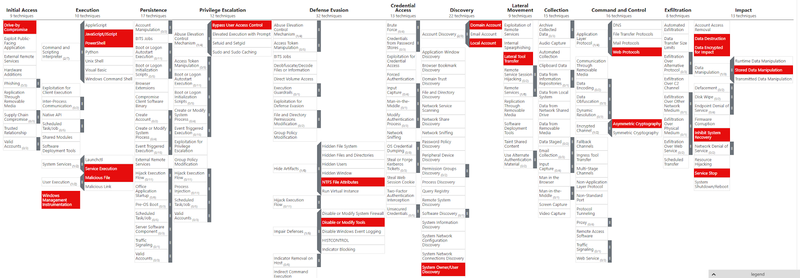

Adversary Emulationを行うに当たって、まず実施するのがCyber ThreatIntelligenceによるTTPの抽出、そしてAdversary Emulationプランの作成です。 Evil Corpによる攻撃については、nccgroupやsymantec、malwarebytesが詳細な分析レポートを公開しており、そのレポートを用いてEvil Corpが使用したTTPの抽出とプラン作成、MITRE ATT&CKへのマッピングを行ったそうです。 (攻撃の詳細についてはレポートを参照ください。)

SCYTHE社は、#ThreatThursdayという取り組みを行っており、定期的にAdversary Emulationのプラン作成の過程と結果(github)を公開しています。 ハッシュ値やIPアドレスのようなIOCと異なりTTPを抽出するのは大変な作業なので、そのノウハウと結果を公開してくれているのはとてもありがたいですね。

[参考]講演では紹介されていませんが、ATT&CKがTRAMというツールを公開しており、TTPの抽出の助けになります。

Adversary Emulation

Adversary Emulationにおいて、配慮すべきこととしてお客様環境への影響があります。 ランサムウェア攻撃はMITRE ATT&CKでいうところのTactic:Impact、Technique:Data Encrypted for Impact, Data Manipulationに当たるわけですが、お客様もRedTeamもこのオペレーションを実データに対して行うことは避けたいでしょう。 そのため、実際のビジネスデータは暗号化しない、新しいファイルを作成してそれを暗号化(and/or 搾取)するというやり方、取り決めでランサムウェア攻撃を模倣することにしたそうです。

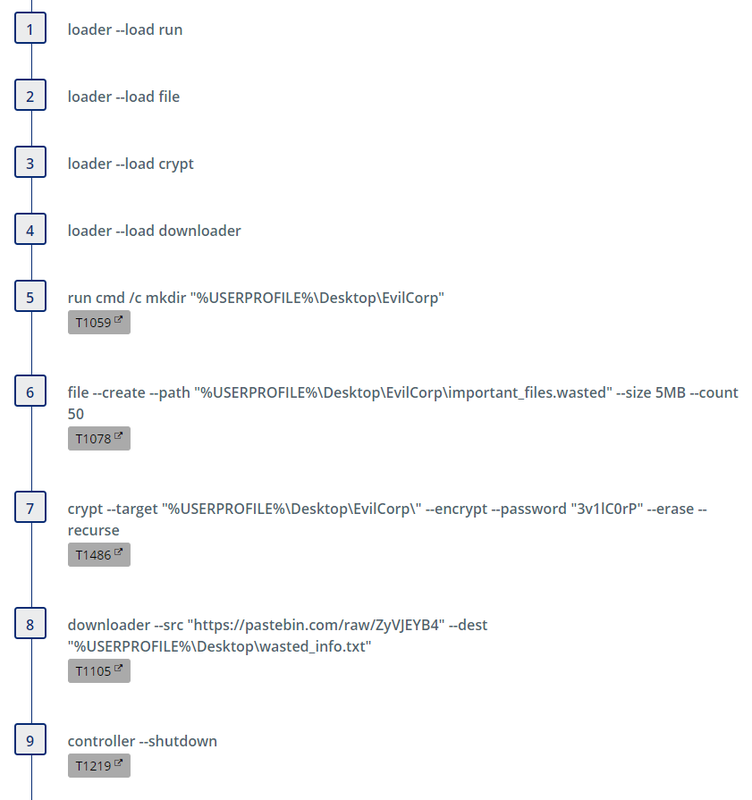

C2 FrameworkはCobaltStrikeとSCYTHE(SCTYHE社が開発している)を使用していました。 CobaltStrikeはとても有名なC2 Frameworkであり、攻撃者もRedTeamも使用することで知られています。Evil Corpの攻撃でも実際に使用されていたと言われており、本講演でも攻撃者を模倣するためにCobaltStrikeを使用していました。 また、ランサムウェア攻撃の模倣については、SCYTHEを使用していました。SCYTHEを用いて以下の機能を持つ疑似マルウェアを作成し、WastedLockerに似せた攻撃を行ったようです。

- Desktopに

EvilCorpディレクトリを作成 - 作成したディレクトリにファイルを作成し、暗号化

- 攻撃者のメッセージを真似したテキストファイルをディレクトリに設置

出典:#ThreatThursday - Evil Corp

[参考] 講演ではC2 FrameworkのCapabilityなどがまとめれているC2 Matrixについても触れられていました。

以上、簡単にですが講演内容を紹介しました。 SCYTHE社は#ThreatThursdayの他にも、SDKを公開してTTP Bountyという形でユーザに拡張機能を開発してもらいSCYTHEのプラットフォームを推進するという面白い取り組みを行なっており、今後の動向に注目したいなと思っています。

最後に

次回は同じチームの名雲と星野が「Office Drama on macOS」と「A Framework for Evaluating and Patching the Human Factor in Cybersecurity」を紹介をします。